Zecoxao a partagé une preuve de concept (PoC) qui semble exploiter une vulnérabilité liée à la gestion mémoire du kernel de la PlayStation 4, en ciblant — selon les premières descriptions — une fonction interne nommée SceNKFastMalloc. La vulnérabilité évoquée ressemblerait à un use-after-free / corruption mémoire, type de bug déjà au coeur d’attaques et de PoC sur d’autres plateformes cette année.

L’élément déclencheur technique mentionné publiquement est un fichier image DNG (format RAW/TIFF dérivé de la norme TIFF). Ce type d’artefact a également été au centre d’un zéro-day médiatisé (CVE-2025-43300) affectant ImageIO/traitement d’images sur plateformes Apple, ce qui montre que des fichiers DNG malformés peuvent provoquer des corruptions mémoire exploitables dans différents contextes.

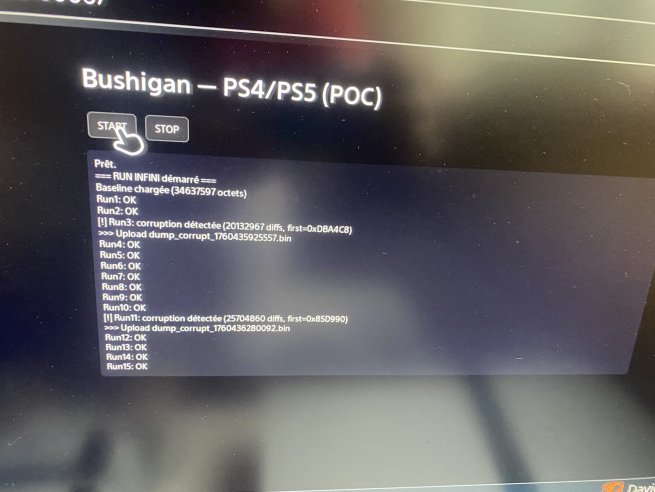

La vulnérabilité décrite, si elle s’avérait exploitable de façon fiable et en chaîne avec d’autres failles, pourrait permettre une corruption du système et potentiellement des escalades de privilèges sur consoles non patchées. Parallèlement, un script Python est exécuté sur le PC pour collecter les fichiers générés en cas de corruption du système. Lors des tests, il est recommandé de surveiller les journaux à la recherche de signaux tels que le CRC, le SOI/EOI ou la signature DNG afin de déterminer si l'exploit fonctionne.

Le fonctionnement :

- Démarrez le serveur HTTP (dans le dossier contenant le fichier index.htm le IMGP0847.DNG) : cmd >py -m http.server

- Ouvrez la page POC sur votre PS4 : Dans votre navigateur PS4, accédez à http://<IP_DEL_TUO_PC>:8000, téléchargez le fichier index.html et lancez-le.