La scène homebrew de la PlayStation 5 connaît actuellement une agitation rare, le développeur Gezine est parvenu à exploiter le compilateur JIT (Just-In-Time) de l’émulateur PS2 intégré à la console afin d’étendre Poopsploit jusqu’au firmware 12.00. Il ne s’agit pas encore d’un jailbreak complet prêt à être diffusé publiquement, mais les avancées sont significatives : seules des primitives de lecture/écriture arbitraires ou une chaîne ROP stable manquent désormais pour finaliser l’exploitation du noyau.

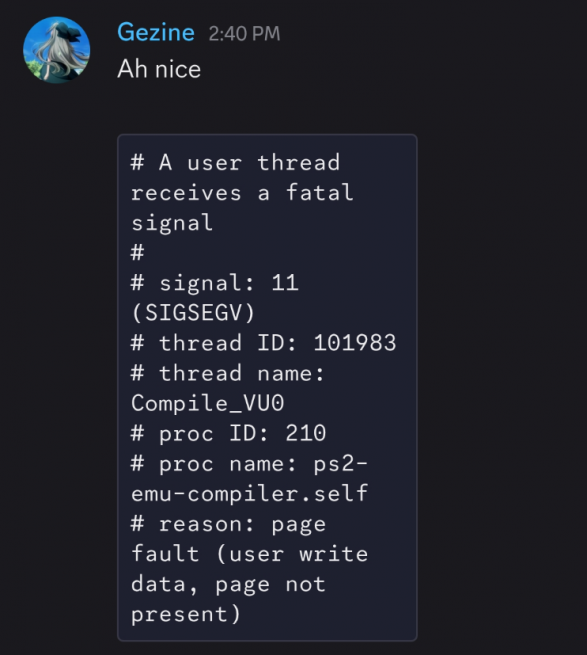

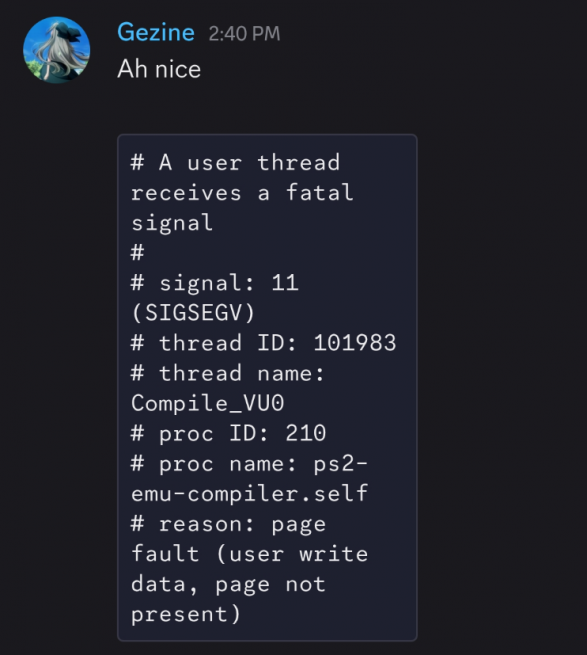

Le tournant de cette découverte fait suite à une fuite publiée sur X par l’utilisateur James Xianyang, qui a partagé un rapport de crash particulièrement révélateur. Le journal de débogage met en évidence une erreur SIGSEGV dans le thread Compile_VU0 du module ps2-emu-compiler.self, provoquée par une tentative d’écriture dans une zone mémoire non mappée. Dans le cadre de la recherche en exploitation, ce type de comportement est typique d’un déclencheur contrôlé, souvent utilisé pour obtenir une exécution de code dans un contexte privilégié.

Poopsploit + LuaCore + JIT PS2 : une combinaison prometteuse, selon les informations disponibles, Gezine aurait réussi à combiner Poopsploit avec LuaCore en s’appuyant sur le JIT de l’émulateur PS2, ouvrant ainsi la voie à un accès noyau sur des firmwares jusqu’ici considérés comme hors d’atteinte. Pour rappel, Poopsploit est une vulnérabilité noyau exploitant les faiblesses du compilateur JIT de l’émulateur PS2 utilisé par la PS5 pour la rétrocompatibilité. La chaîne d’exploitation débute avec un jeu PS4 sur disque basé sur Mast1c0re, distribué en quantités limitées, puis se poursuit via une faille réseau et l’environnement Lua présent dans certaines applications et contenus BD-J.

L’accès à l’espace utilisateur était déjà acquis depuis plusieurs mois sur les firmwares intermédiaires, désormais, la dernière barrière concerne l’exploitation fiable du compilateur JIT. À noter que Sony a corrigé cette vulnérabilité à partir du firmware 12.60, rendant cette méthode inopérante sur toutes les versions ultérieures, il serait crédible de penser que cette faille a récompensé Gezine au Bounty program, même si rien n'est confirmé sur ce point.

La crédibilité de ces travaux a été renforcée par TheFlow, figure historique de la scène PlayStation, qui a confirmé la faisabilité d’une approche basée sur le JIT pour étendre Poopsploit jusqu’au firmware 12.00. Cette validation a rapidement suscité un regain d’enthousiasme au sein de la communauté, notamment sur Reddit.

État actuel des firmwares concernés

≤ 9.00 : solutions déjà matures et bien documentées

10.xx / 11.xx : accès utilisateur confirmé, candidats sérieux pour un exploit noyau stable

12.00 : exploit JIT démontré, mais jailbreak encore incomplet

≥ 12.60 : vulnérabilité corrigée, firmwares entièrement patchés, difficile à date de prévoir une exploitation envisageable

Si ce travail aboutit, il pourrait ouvrir la voie à l’exécution de homebrews natifs, des mods et outils de développement, des loaders de bakcups et potentiellement une rétrocompatibilité PS4 plus avancée sur PS5, pour le moment cela reste encore à un stade technique non finalisé. Toute publication publique nécessitera encore des phases de tests, de stabilisation et de sécurisation, mais cela prend le bon chemin.

[PS5] Poopsploit étendu jusqu’au firmware 12.00 grâce au JIT de l’émulateur PS2

[PS5] Poopsploit étendu jusqu’au firmware 12.00 grâce au JIT de l’émulateur PS2