Un nouvel exploit sur les SMU AMD vient d'être dévoilé, il est basé sur LM32 version 7 et pourrait affecter les APU de vos consoles, on vous explique tout.

Les CPU, APU et GPU d'AMD sont régulièrement testés et approuvés pour découvrir des failles et des exploits dans leur code, régulièrement des pirates dévoilent ou revendent des failles afin d'en tirer bénéfice, juste pour la gloire, ou pour marquer l'histoire.

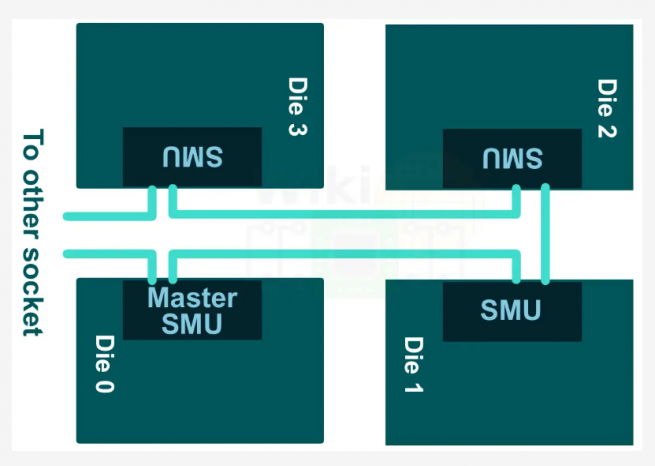

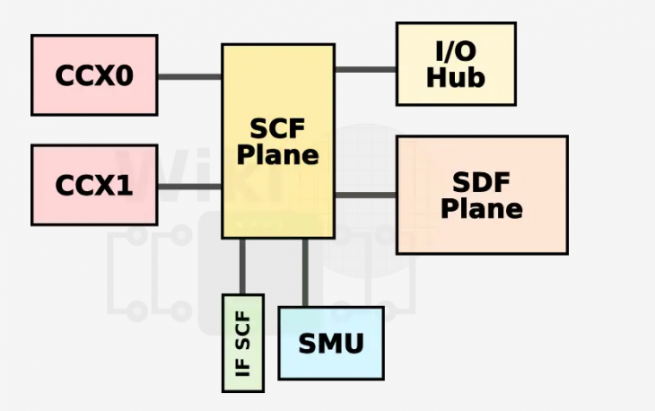

Les anciens coprocesseurs AMD SMU (y compris celui de la PS4)

sont basés sur l' architecture LM32 . Jevin Sweval a mis au point une technique pour extraire la clé de cryptage HMAC du firmware du SMU, permettant de signer son propre firmware personnalisé pour le SMU.

Bien entendu ce n'est pas un CFW, mais il permet un contrôle total sur le SMU, et permettrait en théorie d'obtenir les super-privilèges, ou du moins d'en être un point d'entrée.

Voilà ce qu'il rapporte sur Twitter :

Il s'avère qu'AMD a intégré le LM32 si complètement qu'il a conservé sa fonctionnalité de débogage. Depuis le SMU, vous pouvez désactiver les protections SRAM en lecture/écriture et lire le bootrom. Je ne possède pas de Xbox One et je n'y ai pas testé. L'APU/SMU de la PS4 a quelques bizarreries qui empêchent cette attaque dans sa forme actuelle (ou je fais juste une erreur stupide quelque part). Mais nous avons le bootrom et le FW PS4 SMU vidé par d'autres moyens et pouvons l'analyser pour d'autres vulnérabilités qui pourraient permettre l'exécution de code. Je travaille également sur un PCIe MITM comme Marcan l'a fait pour mieux comprendre le processus de démarrage de la PS4 sur PCIe au lieu de la lecture normale à partir du flash SPI.