Lors de la conférence Day 1 – 14:45 à 15:45 de la 39C3, le chercheur en sécurité tihmstar a présenté une intervention marquante intitulée « Opening pAMDora's box and unleashing a thousand paths on the journey to play Beat Saber custom songs ». Une plongée spectaculaire dans les entrailles du AMD Platform Security Processor (PSP), mêlant hacking matériel, vulnérabilités logicielles et attaques physiques inédites.

À l’origine de cette aventure, une motivation presque anodine : jouer à Beat Saber avec des musiques personnalisées sur une console de jeu VR ne le permettant pas officiellement. Face aux limitations logicielles, à un hyperviseur particulièrement hostile et à un kernel lourdement sandboxé, toute tentative d’exploitation classique s’est soldée par un échec. C’est alors que le projet a changé d’échelle.

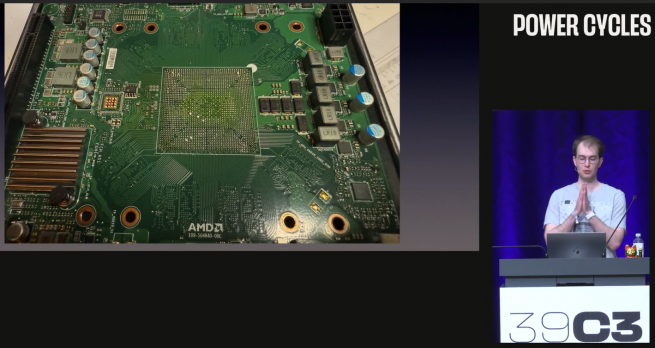

Plutôt que d’attaquer directement la console, tihmstar s’est tourné vers des cartes mères desktop issues de SoC AMD identiques, souvent revendues à bas prix car dotées de GPU défectueux. L’objectif : développer un modchip par glitching matériel, capable à terme d’être transposé sur la console.

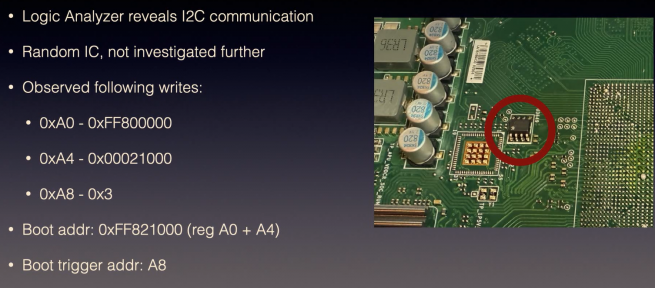

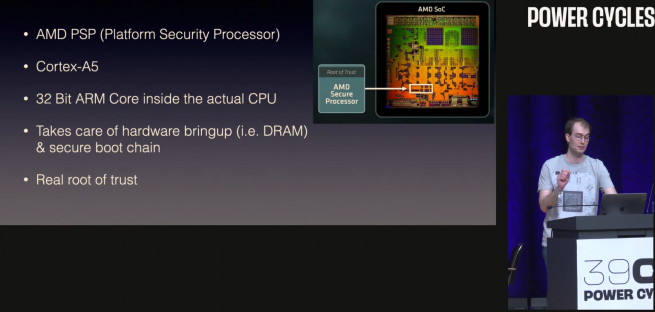

Mais les choses ont rapidement pris une tournure inattendue. En tentant des attaques par fault injection sur le PSP — malgré des contraintes matérielles importantes comme de puissants MOSFETs et une forte capacité de filtrage — ce sont surtout des bugs logiciels qui ont commencé à apparaître. Ces failles ont servi de points d’entrée successifs, menant à la découverte de six vulnérabilités non patchables, cinq zero-days, et finalement à une exécution de code en EL3, le niveau de privilège le plus élevé du cœur de sécurité d’AMD.

La présentation ne se limite pas à l’énumération de failles. Elle détaille les stratégies de découverte, les méthodes d’escalade, ainsi que des techniques de glitching inédites, adaptées à des environnements où les attaques physiques classiques sont réputées inefficaces. Une véritable boîte à outils pour chercheurs en sécurité matérielle.

Attention toutefois : contrairement à ce que le titre pourrait laisser penser, il ne s’agit pas d’un talk sur le hacking de consoles. Si certaines découvertes pourraient inspirer d’autres attaques, toutes ne sont pas directement exploitables sur la console ciblée à l’origine. Et l’objectif final — jouer à Beat Saber avec des musiques custom — n’est pas encore atteint.

Cette conférence offre néanmoins un regard rare et approfondi sur la sécurité des SoC AMD modernes et démontre qu’en matière de sécurité matérielle, même les coeurs les plus protégés peuvent céder… parfois là où on ne les attend pas.

Tout est là (avec la vidéo) : 39c3-opening-pamdora-s-box